Sicherheitspädagogik

Sicherheitspädagogik

Was kann man tun?

Hintergründe

Konzepte

Lösungen

Erfolge

Was kann man tun?

Hintergründe

Konzepte

Lösungen

Erfolge

Cyber Security: auch die Human Firewall muss konfiguriert werden.

Menschen sind Mängelwesen, die erzogen werden müssen. Die Einstufung des Unerzogenen oder Ungebildeten als „Minderleister“ beherrscht das erzieherische Denken und Handeln seit den Gelehrtenschulen des Mittelalters bis heute. Tatsächlich müssen Menschen viel lernen, bis sie die notwendigen Fähigkeiten und Fertigkeiten für Alltag und Beruf erworben haben.

Auch die Human Firewall muss konfiguriert werden.

Menschen sind Mängelwesen, die erzogen werden müssen. Die Einstufung des Unerzogenen oder Ungebildeten als „Minderleister“ beherrscht das erzieherische Denken und Handeln seit den Gelehrtenschulen des Mittelalters bis heute. Tatsächlich müssen Menschen viel lernen, bis sie die notwendigen Fähigkeiten und Fertigkeiten für Alltag und Beruf erworben haben.

In Deutschland schlägt sich das in einer Schulpflicht von 12 Jahren nieder, und in einem Durchschnittsalter von 27 Jahren beim Berufseinstieg von Akademikern. Das sind viele Jahre, und viele IT-Experten kommen aus dem Staunen nicht mehr heraus, wenn sie feststellen müssen, dass die von ihnen mit IT-Infrastruktur versorgten Mitarbeiter erstaunlich wenig über die Arbeitsweise ihrer Arbeitsmittel wissen und von sicherem Informationsverhalten fast nichts.

Es ist seit langem klar, dass Informationsssicherheit eine gut konfigurierte Human Firewall braucht, dass das weakest link zum security hero werden muss. Auf dem Weg dorthin ist die Branche allerdings noch nicht wirklich vorangekommen. (siehe → „Marginalie I: Pebkac“)

Drei grundsätzliche Probleme

Tatsächlich stehen Sicherheitsexperten und Sensibilisierungsspezialisten vor drei Problemen, die sich gegenseitig verstärken:

- viele IT-Technologien (z.B. E-Mail) sind bauartbedingt unsicher. Die Benutzer wissen das aber nicht, oder ignorieren es, weil sie Wichtigeres zu tun haben.

- Informationssicherheit ist schwer zu lernen

- Die Sicherheitspädagogik von Sicherheitsexperten und Sensibilisierungs-Spezialisten wird durch ein ungeeignetes Menschenbild behindert.

Marginalie I : "PEBKAC"

Problem

exists

between

keyboard

and

chair

„Eine Armee talentierter Mathematiker, Computerwissenschaftler und Ingenieure haben über Jahrzehnte hinweg eine elegante Lösung nach der anderen für die Informationssicherheit vorgeschlagen. Die Benutzer haben bisher alle Bemühungen boykottiert“, stellte Greenwald im Jahr 2004 auf einer berühmt gewordenen Konferenz fest. Daran hat sich bis heute nichts geändert, das Verhältnis zwischen Systemadminsitratoren und Nutzern ist traditionell schlecht.

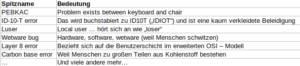

IT-Abteilungen haben eine großen Vorrat an manchmal lustigen, aber oft auch regelrecht schädlichen Spitznamen für ahnungslose, oder durch die Technik geforderte und überforderte Benutzer.

„Medieval Helbdesk“ (https://www.youtube.com/watch?v=pQHX-SjgQvQ) zeigt das Grundproblem auf humorvolle Weise: die Technik überfordert den Benutzer und der überforderte Benutzer überfordert den Techniker.

Um die Situation zu entspannen, gibt es im Wesentlichen zwei Lösungen:

benutzerfreundliche Technik und benutzerfreundliche und lebensnahe Sicherheitsmaßnahmen für den Benutzer,

Änderung der Einstellung von Technikern: sie sollten die Handlungen von Nutzernicht merh als „Fehler“ interpretieren – das führt nur zu schlechter Stimmung. Besser ist es, die Handlungen von Benutzern als das Bemühen der Annäherung an gewünschtes und erfolgversprechendes Verhalten zu interpretieren (Donald Norman in seinem Buch „Das Design alltäglicher Dinge“)

Marginalie II : Informationssicherheit ist schwer zu lernen

Übliche und unübliche Lernsituationen

In einer üblichen Lernsituation wird Verhalten durch positive Verstärkung geformt. Wenn wir etwas richtig machen, werden wir belohnt. Im Fall von Sicherheitsentscheidungen ist die positive Verstärkung die, dass die Wahrscheinlichkeit, dass etwas Schlimmes geschieht, weniger groß ist. Die Belohnung für sicheres Verhalten ist, dass nichts Schlimmes passiert.

Das Problem: die Entscheidung für Sicherheit hat kein sichtbares Ergebnis und es gibt keine sichtbare Bedrohung.

Große zeitliche Trennung von Ursache und Wirkung

Wenn aber etwas Schlimmes geschieht – was selten der Fall ist oder nicht bemerkt wird – dann kann das Tage, Wochen oder Monate von der falschen Entscheidung entfernt sein.

Das macht das Lernen negativer Konsequenzen extrem schwer, ausgenommen im Fall spektakulärer Katastrophen.

Es kommt hinzu, dass die oft benutzten Vergleiche der (digitalen) Informationssicherheit mit Sicherheit in der analogen Welt einfach nicht passen.

Analoge und digitale Warnhinweise

Bei der Fahrzeugsicherheit zum Beispiel kann der Fahrer ein Warnschild betrachten und wissen, dass es eine Schule in der Nähe gibt oder etwas anderes, das Vorsicht erfordert. Kann man das mit dem Klicken auf den ein schädlicher Link vergleichen? Eher nicht.

Um schädliche Links zu erkennen, muss ich etwas über die zugrunde liegende Technologie verstehen. Es gibt einen großen Unterschied zwischen „Fahren Sie nicht mit dem Auto auf dem Eis“ und „Klicken Sie nicht auf einen schädlichen Link“.

Jeder weiß, was Eis ist. Doch was ist ein „verdächtiger“ Link oder eine verdächtige E-Mail? Um das zu beurteilen, muss der Benutzer die zugrundeliegenden Merkmale betrachten und eine Entscheidung fällen. Er muss den Mauszeiger über den Link bewegen und die URL auf x, y oder z überprüfen – und verstehen, was sich dahinter verbirgt. Doch das wird nicht nicht geschehen. Es fehlt das Wissen und es fehlt die Zeit.

Mit anderen Worten: ich muss nicht wissen, wie ein Auto funktioniert, um es sicher bedienen zu können. Bei der Informationssicherheit Technologiesicherheit erwarten zu viele Experten, dass der Benutzer die zugrunde liegende Technologie kennt und genug Zeit hat, um gute Entscheidungen zu treffen.

Aus der Not geborene allgemeine Ratschläge der Hüter der Informationssicherheit wie

-

„Geben sie keine Informationen preis!“

-

„Handeln sie nicht unüberlegt!“

-

„Benutzen sie ihren gesunden Menschenverstand!“

enthalten keine Handlungshinweise in der konkreten Situation, erreichen die Benutzer nicht und sind im besten Falle wertlos.

Marginalie III : der Nürnberger Trichter

Sicherheitspädagogik plagt die unreflektierte Übernahme veralteter didaktischer Methoden, die den Edukanden als „unreifes Mängelwesen“ betrachtet, das möglichst effizient mit möglichst viel Wissen befüllt werden muss.

Sicherheitspädagogik folgt in vielen Fällen den didaktischen Modellen des Frontalunterrichts und bestimmten zentralen Annahmen, unter anderem:

- der Lehrende weiß, was der Lernende wissen muss

- Wissen lässt sich mithilfe von Sprache durch Belehrung vermitteln

- die Aufgabe des Lernenden ist es, sich das Wissen durch Abspeicherung im Gedächtnis anzueignen

- der Lernprozess ist umso erfolgreicher, je mehr Lernstoff vermittelt wird

Träges Wissen? Anwendungsnahes Wissen!

Wie wir heute wissen, ist das Ergebnis dieser Methode jedoch „träges Wissen“ – ein Begriff aus der Kognitions- und Lernpsychologie, der zwar ein theoretisch vorhandenes Wissen beschreibt, das in der Praxis aber nicht angewendet werden kann: es gibt eine Kluft zwischen Wissen und Handeln.

Ein bekanntes Beispiel ist die mangelnde Fähigkeit, Vokabeln einer Fremdsprache – die man für die Abfrage im Unterricht gelernt hat, auch in einer konkreten Kommunikationssituation abzurufen. Auch die ECDL (European Computer Drivers License – jetzt ICDL)) ist in Inhalt, Umfang und Methodik ein Beispiel für den Erwerb trägen Wissens.

Neuere Erkenntnisse der Kognitionspsychologie legen nahe, daß erfolgreiches Lernen anders erfolgen muß:

das Paradigma der sogenannten konstruktivistischen Didaktik lautet, daß Wissen nicht durch „Befüllen des Lerners“ vermittelbar ist. Stattdessen ist es die Aufgabe des Lehrers, dem Lernenden dabei zu helfen, selbst Wissen zu konstruieren und zugleich die rezeptive Haltung des Frontalunterrichts zu überwinden, die ebenfalls als ursächlich für das Entstehen trägen Wissens angesehen wird.

Dies gelingt durch die Gestaltung situierter Lernumgebungen, zum Beispiel in Form von Simulationen und Planspielen. Durch „Learning by Doing“ werden die Inhalte mit bestimmten alltäglichen Situationen verknüpft und führen so zu anwendungsnahem Wissen, das umgesetzt und an wechselnde situative Anforderungen angepasst werden kann.

Live Phishing- und Awareness- und Sensibilisierungstraining.

Um diesem Umstand zu begegnen, bieten sich umfangreiche und geschlossene Sicherheits-Schulungskonzepte an, um eine solide Sicherheitskultur in Betrieben aller Art und jeder Größe zu etablieren – das bedeutet:

- Erschaffung eines Problembewusstseins

- den Blick schulen,

- und eine Hemmung einbauen, um Fehlverhalten zu vermeiden

- Aufklärung über „menschliche Schwächen“ und deren Folgen für das Agieren im Netz

- Schulung und Training der Menschen, um nachhaltig Fehlverhalten zu vermeiden

Klares Endziel: den „schnellen Klick“ auf den „bösen“ Link zu verhindern.

Sicherheits- und Notfallkonzept

Zu dem Sicherheitskonzept, das die Organisation durchdringen muss, kommt ein Notfallkonzept, wenn es bereits „zu spät“ ist: der „Brandfall“ muss geübt werden, und jeder muss wissen, wo der „rote Knopf“ ist, und was seine Betätigung bewirkt.

Technik, Prozesse und Mitarbeiter

Informations-Sicherheits-Managementsysteme befassen sich im Aufbau und in der Aufrechterhaltung im Wesentlichen mit:

– den Mitarbeitern

Aufklärung, Schulung und Training in der Informationssicherheit und Datenschutz: letztlich geht es darum, bei möglichst allen Unternehmensbeteiligten ein Problembewusstsein zu entwickeln und aufrechtzuerhalten sowie eine Verhaltensänderung herbeizuführen, die der Erhaltung der Informationssicherheit nachhaltig dient. In Schulungen und Trainings werden diese Verhaltensweisen erlernt, eingeübt und in Penetrationstest laufend erprobt.

– den Prozessen und Arbeitsabläufen

BPM „Business Process Modelling“– aus der Wirtschaftsinformatik und dem Prozessmanagement: Geschäftsprozesse und Arbeitsabläufe können modellhaft dargestellt werden, um das Geschehen in einem Unternehmen sichtbar zu machen. ( … mehr!!)

– der Technik

Der Reverse Proxy ist weiteres Glied der Sicherheitskette – er trägt zur Sicherheit eines Webservers beiträgt: auf einem Reverse Proxy können Virenscanner, Firewalls und Paketfilter implementiert werden.

Der Reverse Proxy bezieht Ressourcen für einen externen Client von internen Servern eines Unternehmens. Hier ist die Umsetzung der Adresse der Richtung des externen Aufrufs entgegengesetzt (eben „reverse“). Auf diesem Weg bleibt die wahre Adresse des internen Zielsystems dem externen Client verborgen – anders als beim typischen Proxy.

– den Penetrationstests:

„Ist das eine Übung?“ Kontrollierte und abgesprochene Angriffe aus dem Cyber-Hinterhalt.

Ein Penetrationstest stärkt die Informationssicherheit, schult die Mitarbeiter, testet Technik und Prozesse und deckt alle Mängel auf, die im Verborgenen liegen.

Da war das National Institute of Standards and Technology (NIST) im Jahr 2003 schon ein Stück weiter:

Awareness

Awareness ist kein Training und keine Schulung. Der Zweck von Awareness-Präsentationen (dazu gehören auch Live-Hacking-Veranstaltungen) ist es, die Aufmerksamkeit auf die Sicherheit zu lenken. Awareness-Präsentationen sollen Einzelpersonen in die Lage versetzen, IT-Sicherheitsprobleme zu erkennen und entsprechend zu reagieren.

Training

Training und Schulung zielen darauf ab, bei Zielgruppen relevante und benötigte Sicherheitsfähigkeiten und -kompetenzen zu erzeugen.

Der wichtigste Unterschied zwischen Training und Awareness ist, dass in einem Trainings oder einer Schulungen versuchen, Fähigkeiten zu vermitteln, die es einer Person ermöglichen, eine bestimmte Funktion sicher auszuführen, während Awareness versucht, die Aufmerksamkeit einer Person auf ein Thema oder eine Reihe von Sicherheitsthemen zu lenken.

Education

Ausbildung integriert alle Sicherheitsfähigkeiten und -kompetenzen der verschiedenen funktionalen Spezialgebiete in einem gemeinsamen Wissenskorpus – und strebt danach, IT-Sicherheitsspezialisten und -fachleute hervorzubringen, die in der Lage sind, vorausschauend und proaktiv zu handeln.

Was braucht man, um dieses Ziel zu erreichen?

Um dieses Ziel zu erreichen, empfiehlt es sich, folgende Punkte zu beachten – nötig ist:

- der richtige didaktische Ansatz, der heute auf jeden Fall an die konstruktive Didaktik angelehnt ist und die zu vermittelnden Inhalte ernstzunehmend „gamifiziert“,

- ein an die Situation des Unternehmens bzw. ein der Organisation angepasstes Curriculum,

- eine Lernmanagement-Plattform, die als Security Learning Center die Inhalte des Curriculums in der Form von blended learning ausliefern, betreuen und den Lernerfolg messen kann,

- ausreichend Zeit, weil Lernen vor allem Üben und Anwenden von Fähigkeiten und Fertigkeiten in vielen unterschiedlichen Situationen bedeutet, und sich die Bedrohungslage oft und unvorhersehbar ändert,

- Geduld, weil Nutzer aus der schulischen Bildung kaum diesbezügliche Fähigkeiten und Fertigkeiten mitbringen. Das deutsche Schulsystem ist hier international kein Vorbild und produziert PEBKACs, wenn man das so ausdrücken will.

Abbildung 1: Lernkontinuum Informationssicherheit

Moderne Ansätze

Moderne Ansätze für Sensibilisierung, Training/Schulung und Ausbildung für besseres Sicherheitsverhalten machen sich die Erkenntnisse moderner Psychologie und Pädagogik zunutze. Die Anbieter nachhaltiger Lernumgebungen gehen explizit oder implizit davon aus, dass professionelles Handeln bedeutet, komplexe Tätigkeiten wie im Schlaf ausführen zu können.

Die richtige Abfolge von Teilhandlungen braucht nach entsprechendem Training keine bewussten Entscheidungen mehr – die Ausübung der komplexen Tätigkeit ist weitgehend unbewusst und habitualisiert, der Handelnde wirkt virtuos, die Tätigkeit ist ihm zur zweiten Natur geworden.

Die gute Nachricht ist: wenn die Blaupause in Abbildung 2 mit den richtigen Maßnahmen und nachhaltiger Sicherheitspädagogik befüllt ist und diese Maßnahmen auch die gewünschte Wirkung zeigen, ist man am Ziel.

Es stimmt, der Weg dorthin ist nicht mühelos. Die richtigen Maßnahmen gibt es nicht von der Stange. Sie müssen an die Organisation mit ihren Menschen, Maschinen und Methoden angepasst werden. Aber das ist auch bei der Konfiguration einer technischen Firewall nicht grundsätzlich anders.

Marginalie I : "PEBKAC"

Problem

exists

between

keyboard

and

chair

„Eine Armee talentierter Mathematiker, Computerwissenschaftler und Ingenieure haben über Jahrzehnte hinweg eine elegante Lösung nach der anderen für die Informationssicherheit vorgeschlagen. Die Benutzer haben bisher alle Bemühungen boykottiert“, stellte Greenwald im Jahr 2004 auf einer berühmt gewordenen Konferenz fest. Daran hat sich bis heute nichts geändert, das Verhältnis zwischen Systemadminsitratoren und Nutzern ist traditionell schlecht.

IT-Abteilungen haben eine großen Vorrat an manchmal lustigen, aber oft auch regelrecht schädlichen Spitznamen für ahnungslose, oder durch die Technik geforderte und überforderte Benutzer.

„Medieval Helbdesk“ (https://www.youtube.com/watch?v=pQHX-SjgQvQ) zeigt das Grundproblem auf humorvolle Weise: die Technik überfordert den Benutzer und der überforderte Benutzer überfordert den Techniker.

Um die Situation zu entspannen, gibt es im Wesentlichen zwei Lösungen:

benutzerfreundliche Technik und benutzerfreundliche und lebensnahe Sicherheitsmaßnahmen für den Benutzer,

Änderung der Einstellung von Technikern: sie sollten die Handlungen von Nutzernicht merh als „Fehler“ interpretieren – das führt nur zu schlechter Stimmung. Besser ist es, die Handlungen von Benutzern als das Bemühen der Annäherung an gewünschtes und erfolgversprechendes Verhalten zu interpretieren (Donald Norman in seinem Buch „Das Design alltäglicher Dinge“)

Marginalie II : Informationssicherheit ist schwer zu lernen

Übliche und unübliche Lernsituationen

In einer üblichen Lernsituation wird Verhalten durch positive Verstärkung geformt. Wenn wir etwas richtig machen, werden wir belohnt. Im Fall von Sicherheitsentscheidungen ist die positive Verstärkung die, dass die Wahrscheinlichkeit, dass etwas Schlimmes geschieht, weniger groß ist. Die Belohnung für sicheres Verhalten ist, dass nichts Schlimmes passiert.

Das Problem: die Entscheidung für Sicherheit hat kein sichtbares Ergebnis und es gibt keine sichtbare Bedrohung.

Große zeitliche Trennung von Ursache und Wirkung

Wenn aber etwas Schlimmes geschieht – was selten der Fall ist oder nicht bemerkt wird – dann kann das Tage, Wochen oder Monate von der falschen Entscheidung entfernt sein.

Das macht das Lernen negativer Konsequenzen extrem schwer, ausgenommen im Fall spektakulärer Katastrophen.

Es kommt hinzu, dass die oft benutzten Vergleiche der (digitalen) Informationssicherheit mit Sicherheit in der analogen Welt einfach nicht passen.

Analoge und digitale Warnhinweise

Bei der Fahrzeugsicherheit zum Beispiel kann der Fahrer ein Warnschild betrachten und wissen, dass es eine Schule in der Nähe gibt oder etwas anderes, das Vorsicht erfordert. Kann man das mit dem Klicken auf den ein schädlicher Link vergleichen? Eher nicht.

Um schädliche Links zu erkennen, muss ich etwas über die zugrunde liegende Technologie verstehen. Es gibt einen großen Unterschied zwischen „Fahren Sie nicht mit dem Auto auf dem Eis“ und „Klicken Sie nicht auf einen schädlichen Link“.

Jeder weiß, was Eis ist. Doch was ist ein „verdächtiger“ Link oder eine verdächtige E-Mail? Um das zu beurteilen, muss der Benutzer die zugrundeliegenden Merkmale betrachten und eine Entscheidung fällen. Er muss den Mauszeiger über den Link bewegen und die URL auf x, y oder z überprüfen – und verstehen, was sich dahinter verbirgt. Doch das wird nicht nicht geschehen. Es fehlt das Wissen und es fehlt die Zeit.

Mit anderen Worten: ich muss nicht wissen, wie ein Auto funktioniert, um es sicher bedienen zu können. Bei der Informationssicherheit Technologiesicherheit erwarten zu viele Experten, dass der Benutzer die zugrunde liegende Technologie kennt und genug Zeit hat, um gute Entscheidungen zu treffen.

Aus der Not geborene allgemeine Ratschläge der Hüter der Informationssicherheit wie

-

„Geben sie keine Informationen preis!“

-

„Handeln sie nicht unüberlegt!“

-

„Benutzen sie ihren gesunden Menschenverstand!“

enthalten keine Handlungshinweise in der konkreten Situation, erreichen die Benutzer nicht und sind im besten Falle wertlos.

Marginalie III : der Nürnberger Trichter

Sicherheitspädagogik plagt die unreflektierte Übernahme veralteter didaktischer Methoden, die den Edukanden als „unreifes Mängelwesen“ betrachtet, das möglichst effizient mit möglichst viel Wissen befüllt werden muss.

Sicherheitspädagogik folgt in vielen Fällen den didaktischen Modellen des Frontalunterrichts und bestimmten zentralen Annahmen, unter anderem:

- der Lehrende weiß, was der Lernende wissen muss

- Wissen lässt sich mithilfe von Sprache durch Belehrung vermitteln

- die Aufgabe des Lernenden ist es, sich das Wissen durch Abspeicherung im Gedächtnis anzueignen

- der Lernprozess ist umso erfolgreicher, je mehr Lernstoff vermittelt wird

Träges Wissen? Anwendungsnahes Wissen!

Wie wir heute wissen, ist das Ergebnis dieser Methode jedoch „träges Wissen“ – ein Begriff aus der Kognitions- und Lernpsychologie, der zwar ein theoretisch vorhandenes Wissen beschreibt, das in der Praxis aber nicht angewendet werden kann: es gibt eine Kluft zwischen Wissen und Handeln.

Ein bekanntes Beispiel ist die mangelnde Fähigkeit, Vokabeln einer Fremdsprache – die man für die Abfrage im Unterricht gelernt hat, auch in einer konkreten Kommunikationssituation abzurufen. Auch die ECDL (European Computer Drivers License – jetzt ICDL)) ist in Inhalt, Umfang und Methodik ein Beispiel für den Erwerb trägen Wissens.

Neuere Erkenntnisse der Kognitionspsychologie legen nahe, daß erfolgreiches Lernen anders erfolgen muß:

das Paradigma der sogenannten konstruktivistischen Didaktik lautet, daß Wissen nicht durch „Befüllen des Lerners“ vermittelbar ist. Stattdessen ist es die Aufgabe des Lehrers, dem Lernenden dabei zu helfen, selbst Wissen zu konstruieren und zugleich die rezeptive Haltung des Frontalunterrichts zu überwinden, die ebenfalls als ursächlich für das Entstehen trägen Wissens angesehen wird.

Dies gelingt durch die Gestaltung situierter Lernumgebungen, zum Beispiel in Form von Simulationen und Planspielen. Durch „Learning by Doing“ werden die Inhalte mit bestimmten alltäglichen Situationen verknüpft und führen so zu anwendungsnahem Wissen, das umgesetzt und an wechselnde situative Anforderungen angepasst werden kann.

Live Phishing- und Awareness- und Sensibilisierungstraining.

Um diesem Umstand zu begegnen, bieten sich umfangreiche und geschlossene Sicherheits-Schulungskonzepte an, um eine solide Sicherheitskultur in Betrieben aller Art und jeder Größe zu etablieren – das bedeutet:

- Erschaffung eines Problembewusstseins

- den Blick schulen,

- und eine Hemmung einbauen, um Fehlverhalten zu vermeiden

- Aufklärung über „menschliche Schwächen“ und deren Folgen für das Agieren im Netz

- Schulung und Training der Menschen, um nachhaltig Fehlverhalten zu vermeiden

Klares Endziel: den „schnellen Klick“ auf den „bösen“ Link zu verhindern.

Sicherheits- und Notfallkonzept

Zu dem Sicherheitskonzept, das die Organisation durchdringen muss, kommt ein Notfallkonzept, wenn es bereits „zu spät“ ist: der „Brandfall“ muss geübt werden, und jeder muss wissen, wo der „rote Knopf“ ist, und was seine Betätigung bewirkt.

Technik, Prozesse und Mitarbeiter

Informations-Sicherheits-Managementsysteme befassen sich im Aufbau und in der Aufrechterhaltung im Wesentlichen mit:

– den Mitarbeitern

Aufklärung, Schulung und Training in der Informationssicherheit und Datenschutz: letztlich geht es darum, bei möglichst allen Unternehmensbeteiligten ein Problembewusstsein zu entwickeln und aufrechtzuerhalten sowie eine Verhaltensänderung herbeizuführen, die der Erhaltung der Informationssicherheit nachhaltig dient. In Schulungen und Trainings werden diese Verhaltensweisen erlernt, eingeübt und in Penetrationstest laufend erprobt.

– den Prozessen und Arbeitsabläufen

BPM „Business Process Modelling“– aus der Wirtschaftsinformatik und dem Prozessmanagement: Geschäftsprozesse und Arbeitsabläufe können modellhaft dargestellt werden, um das Geschehen in einem Unternehmen sichtbar zu machen. ( … mehr!!)

– der Technik

Der Reverse Proxy ist weiteres Glied der Sicherheitskette – er trägt zur Sicherheit eines Webservers beiträgt: auf einem Reverse Proxy können Virenscanner, Firewalls und Paketfilter implementiert werden.

Der Reverse Proxy bezieht Ressourcen für einen externen Client von internen Servern eines Unternehmens. Hier ist die Umsetzung der Adresse der Richtung des externen Aufrufs entgegengesetzt (eben „reverse“). Auf diesem Weg bleibt die wahre Adresse des internen Zielsystems dem externen Client verborgen – anders als beim typischen Proxy.

– den Penetrationstests:

„Ist das eine Übung?“ Kontrollierte und abgesprochene Angriffe aus dem Cyber-Hinterhalt.

Ein Penetrationstest stärkt die Informationssicherheit, schult die Mitarbeiter, testet Technik und Prozesse und deckt alle Mängel auf, die im Verborgenen liegen.